Recentemente, un gruppo di ricercatori Bitcoin (Nick Farrow, Lloyd Fournier e Robin Linus) ha rivelato una vulnerabilità di sicurezza – chiamata “Dark Skippy” – che potenzialmente interessa i dispositivi di firma hardware Bitcoin. Ecco cosa c’è da sapere su Dark Skippy:

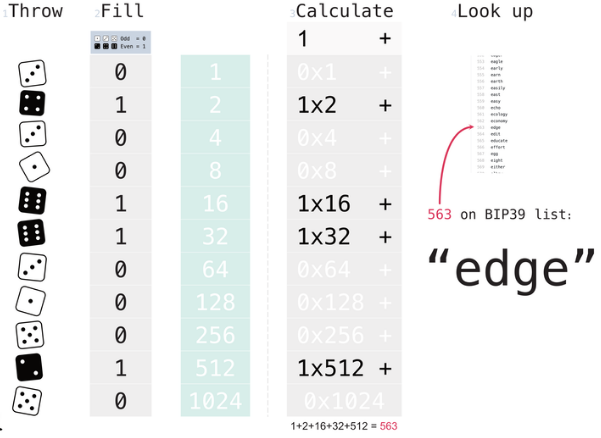

- I dispositivi di firma hardware inseriscono valori casuali chiamati “nonces” ogni volta che firmano le transazioni Bitcoin.

- I nonces deboli (valori non sufficientemente casuali) possono consentire a un aggressore di forzare matematicamente la chiave privata dalle sole firme, semplicemente analizzando le transazioni sulla blockchain pubblica.

Si tratta di una classe di attacchi ben nota. Dark Skippy è una nuova tecnica che semplifica l’estrazione della chiave privata da nonces deboli.

Quali sono le condizioni necessarie per l’attacco?

L’attacco richiede che:

- Il caricamento di un firmware dannoso sul dispositivo, che genera nonces deboli.

- Un bug nel firmware ufficiale del fornitore che produce nonces deboli.

E le passphrase?

Una domanda frequente è se l’aggiunta di una passphrase (BIP39) a una frase seed fornisca una protezione contro Dark Skippy e attacchi simili. La risposta è no. Questo attacco può agire direttamente contro la chiave privata master, non contro la frase seme. Pertanto, l’aggiunta di una passphrase non protegge da questo tipo di attacco.

Come posso proteggermi da questo tipo di attacco?

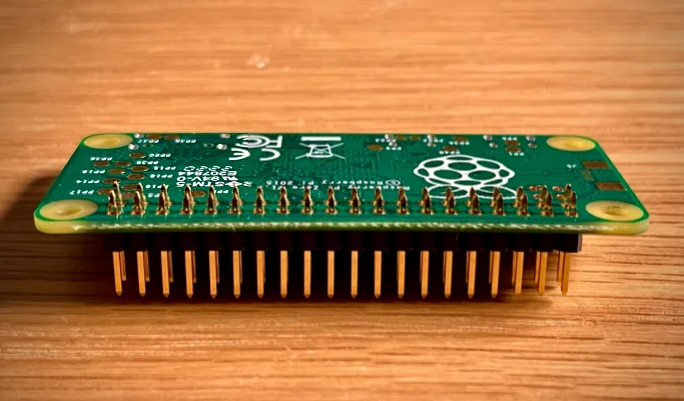

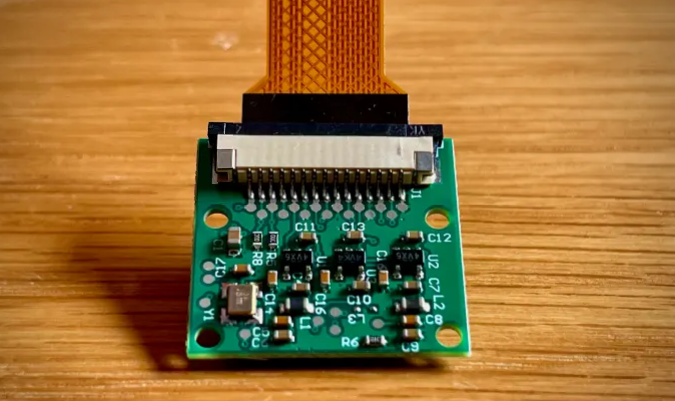

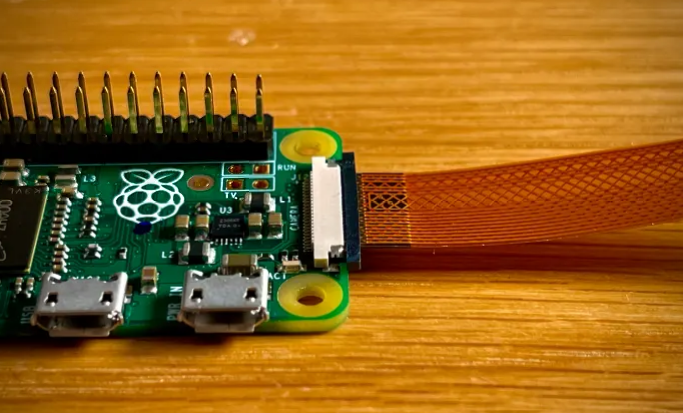

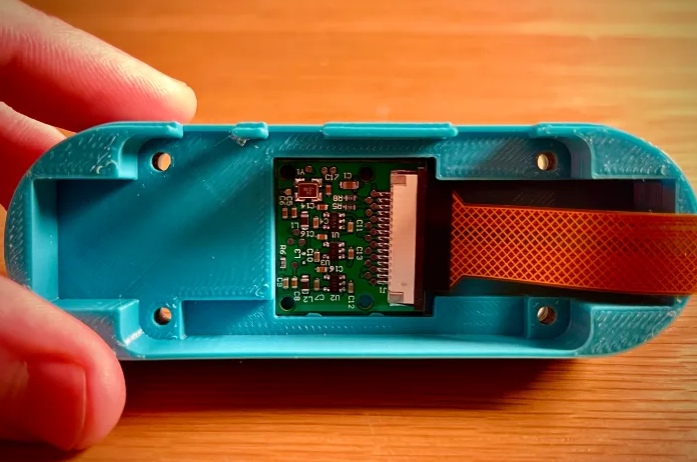

- Ordinate i dispositivi di firma hardware direttamente dai fornitori, se possibile. Più è diretto, minore è la probabilità di manomissione.

- Utilizzate fornitori di hardware che dispongono di meccanismi antimanomissione, come buste sigillate a prova di manomissione, attestazione del firmware, ecc.

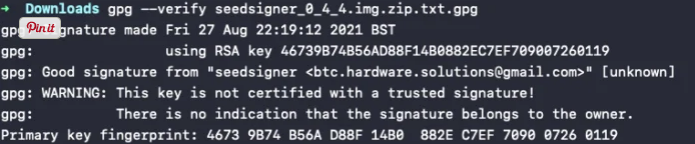

- Utilizzare hardware che impieghi un bootloader sicuro e che consenta di verificare facilmente l’integrità del firmware di origine e dei suoi aggiornamenti.

- Utilizzare hardware che segua gli standard di sicurezza per la generazione dei nonces. Uno di questi standard è RFC6979 (nonces deterministici).

- Verificate l’autenticità del firmware a ogni aggiornamento. (Suggerimento: inserire tra i preferiti il sito web del fornitore per evitare il phishing).

- Evitate di aggiornare il firmware a meno che non sia assolutamente necessario. Utilizzate un altro dispositivo se volete sperimentare funzioni del firmware che non vi servono per il vostro portafoglio principale.

- Utilizzate il multisig, preferibilmente il multisig multi-vendor. Solo questo aumenta notevolmente la difficoltà di esecuzione dell’attacco.

Multisig contro Anti-exfil

Forse avete sentito dire che l’“anti-exfil” è un modo per prevenire l’attacco di cui sopra. In breve, l’anti-exfil descrive una tecnica di sicurezza che combina l’entropia del dispositivo di firma hardware con l’entropia di un secondo dispositivo (in genere l’host del wallet software) per generare i nonces.

Tuttavia, questo approccio presenta due aspetti negativi. In primo luogo, attualmente non esiste uno standard anti-exfil, quindi bisogna fidarsi che i fornitori implementino l’anti-exfil in modo sicuro. In secondo luogo, poiché l’anti-exfil cambia il modo in cui viene generata la firma, cioè richiede l’entropia da un secondo dispositivo per ogni singola transazione, non è compatibile con il modo in cui la maggior parte dei portafogli Bitcoin funziona oggi, e quindi introduce una sfida UI/UX.

Finché l’anti-exfil non avrà uno standard ben definito e una più ampia compatibilità con i portafogli, raccomandiamo il multisig come approccio più pratico. Fondamentalmente, il multisig raggiunge lo stesso obiettivo dell’anti-exfil: richiede anche l’entropia di un secondo dispositivo per autorizzare ogni transazione Bitcoin. Il multisig può anche aggiungere l’entropia di più di due dispositivi, se lo si desidera (ad esempio, il multisig 3 su 5). Infine, ma non meno importante, il multisig è stato ampiamente utilizzato per oltre un decennio in Bitcoin, è stato testato (garantendo centinaia di miliardi di Bitcoin) e a questo punto è stato standardizzato molto bene (PSBT, BSMS, Output Descriptors, per citare alcuni standard).

Pertanto, utilizzate il multisig se siete preoccupati di Dark Skippy o di un firmware potenzialmente dannoso.

In conclusione, sebbene la vulnerabilità di Dark Skippy metta in luce i rischi potenziali dei dispositivi con firma hardware, gli utenti possono ridurre significativamente questi rischi seguendo le migliori pratiche di acquisto e utilizzo dei dispositivi e implementando le configurazioni multisig. Rimanete informati, verificate i vostri dispositivi e firmware e prendete in considerazione il multisig per una maggiore sicurezza dei vostri fondi Bitcoin.